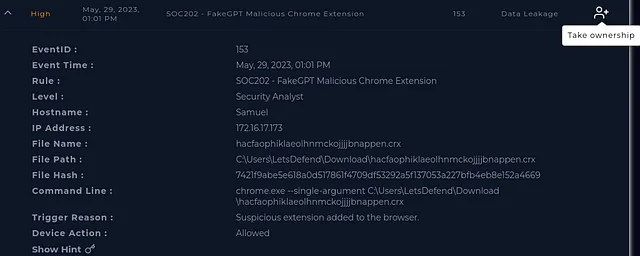

LetsDefend:SOC202 - FakeGPT 恶意Chrome扩展程序

首先,我们将接管这个案件,进行深入调查,并找到威胁指标(IOC)。

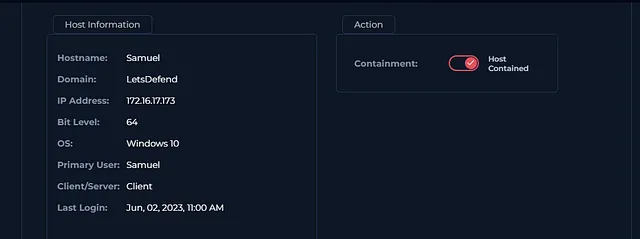

Samuel是事件被检测到的设备名称。它有助于确定涉及的特定计算机是哪台。

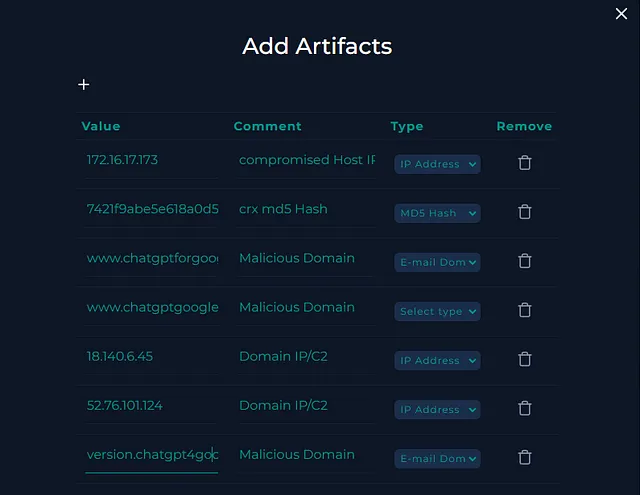

-172.16.17.173是分配给网络上设备的内部IP地址。

文件名:hacfaophiklaeolhnmckojjjjbnappen.crx 是文件名,表示一个随机命名的Chrome扩展。 .crx扩展名表明这是一个浏览器扩展文件。

文件路径:C:\Users\LetsDefend\Download\hacfaophiklaeolhnmckojjjjbnappen.crx。该文件已下载到典型的下载文件夹中。

文件哈希值:7421f9abe5e618a0d517861f4709df53292a5f137053a227bfb4eb8e152a4669哈希是一种用于验证文件完整性的独特数值。它可以用来与已知的恶意文件进行交叉检查。

命令行:chrome.exe --single-argument C:\Users\LetsDefend\Download\hacfaophiklaeolhnmckojjjjbnappen.crx - 该命令通过下载文件夹中的扩展程序启动了Chrome。它显示了如何将扩展加载到浏览器中。

- 该系统允许扩展,尽管它的性质可疑。

调查

我们将首先通过检查日志来了解检测到的可疑活动的背景和影响,重点关注与潜在威胁相关的细节和行动。

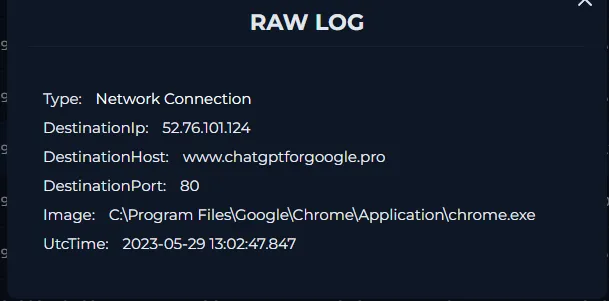

- 日志显示,Chrome浏览器(chrome.exe)向www.chatgptforgoogle.pro的80号端口发起了网络连接,这是HTTP流量的标准端口。

-

域名www.chatgptforgoogle.pro似乎可疑,因为它类似于合法服务,但使用稍微改变的域名。这可能表明是一次钓鱼尝试或一个恶意网站,假装与ChatGPT有关。

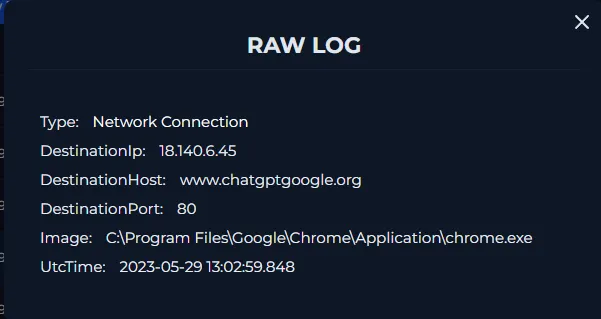

- 这个日志显示谷歌Chrome向端口80上的www.chatgptgoogle.org发起了另一次连接尝试。域名www.chatgptgoogle.org也很可疑,似乎是在试图模仿一个合法的ChatGPT服务。

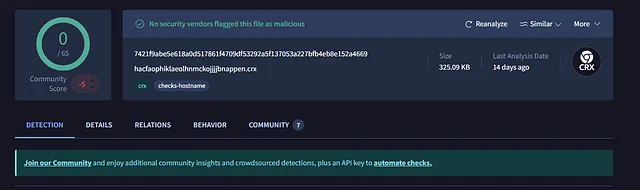

2 我们将确认包含 .crx 扩展名的文件在 virustotal 上是否被供应商标记为恶意。

文件hacfaophiklaeolhnmckojjjjbnappen.crx,社区评分为0分(满分65分)。没有安全厂商标记这个文件为恶意文件。扩展名.crx表明它是Chrome浏览器的扩展程序。低分和缺少厂商标记并不一定证明安全性;可能需要进一步调查。

我们将继续使用威胁情报工具病毒总对日志中所见的域进行分析。

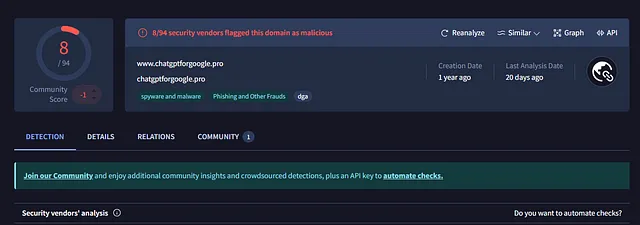

域名www.chatgptforgoogle.pro被94个安全厂商中的8个标记为恶意,暗示潜在风险。该域名与间谍软件、恶意软件、钓鱼和欺诈活动有关。该域名一年前创建,与DGA(域名生成算法)相关联,通常在恶意活动中使用以逃避检测。

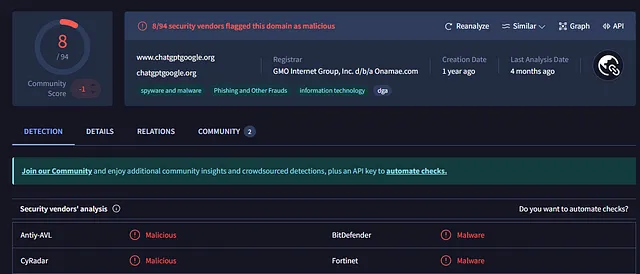

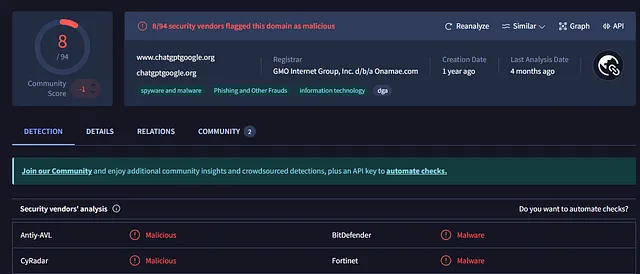

域名www.chatgptgoogle.org也被94家安全供应商中的8家标记为恶意,表示存在重大风险,与间谍软件、恶意软件、网络钓鱼和其他欺诈有关。通过GMO互联网集团注册。

3我们还将分析塞缪尔的设备,这对识别潜在威胁,如未经授权的浏览器扩展或可疑的网络连接至关重要。

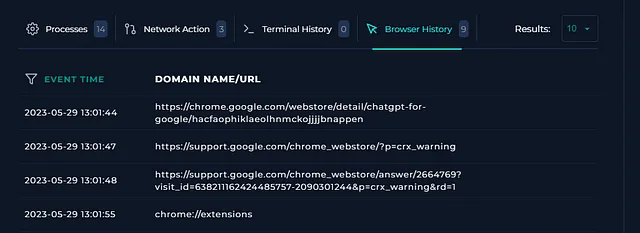

这表明塞缪尔访问了Chrome网络商店页面,寻找一个名为“ChatGPT for Google”的浏览器扩展,该扩展的ID为hacfaophiklaeolhnmckojjjjbnappen。根据先前的日志显示,这个特定的扩展被标记为可疑或恶意(FakeGPT),可能被用于网络钓鱼或其他欺诈活动。

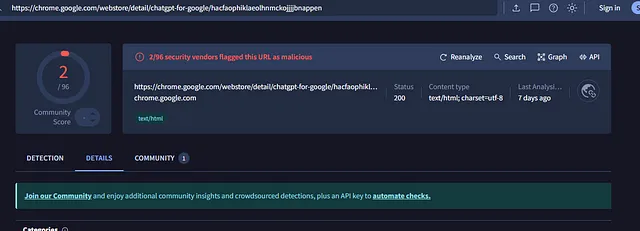

该网址https://chrome.google.com/webstore/detail/chatgpt-for-google/hacfaophiklaeolhnmckojjjjbnappen被96家安全供应商中的2家标记为恶意。该网址指向Chrome网店页面,链接的是一个名为“ChatGPT for Google”的扩展程序。尽管该网址返回了200状态(表示仍在运行),但这个扩展程序很可能涉及可疑活动,如网络钓鱼或间谍软件。建议采取进一步行动,如删除或阻止该扩展程序,以保障安全。

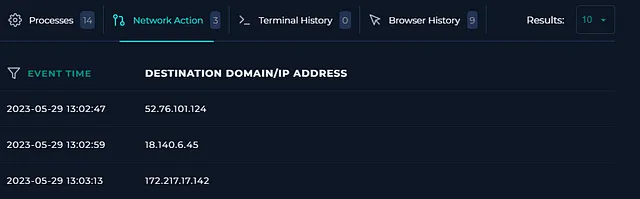

同时52.76.101.124和18.140.6.45连接都指向恶意域名,这意味着Samuel的设备可能正在与指挥和控制服务器进行通信。

剧本

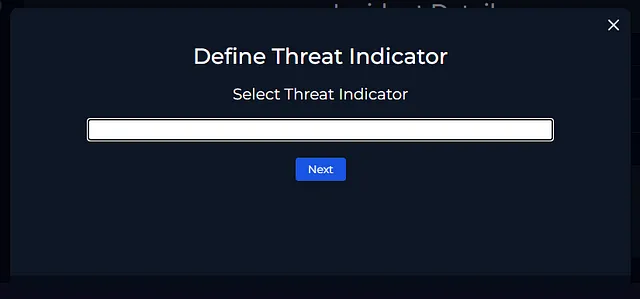

在这种情况下的关键威胁指标是来自主机设备的意外外发流量,流向伪装成合法ChatGPT相关域的恶意域。

根据VirusTotal的发现,答案是恶意的。

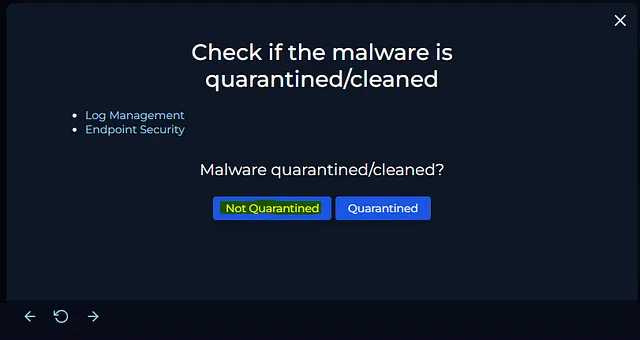

机器没有被隔离,因为设备操作指示为“允许”,这表明尽管检测到可疑活动,但没有采取自动隔离或遏制措施。

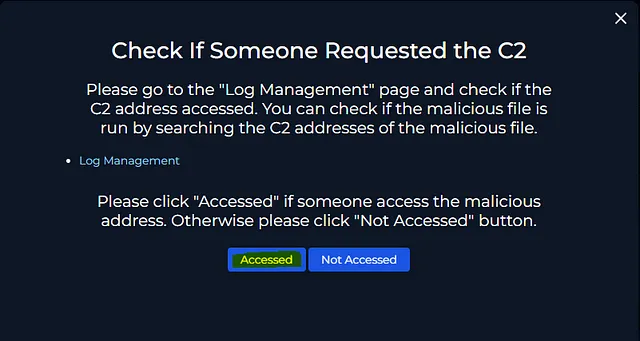

答案是由于与恶意域名建立网络连接而访问。

主机设备已被隔离以便进一步调查,以防问题在网络上的其他设备上蔓延。

以上是调查中确定的重要文物。

分析师备注(真正警报)

设备被恶意浏览器扩展FakeGPT感染,导致与涉嫌钓鱼和恶意活动的可疑域名建立网络连接。日志显示与潜在有害域名的通信,表明扩展被用来泄露数据或启动未经授权的活动。浏览器历史记录和标记的URL证实设备存在风险。