使用人工智能编写软件即服务漏洞管理策略

漏洞管理政策是信息安全管理体系(ISMS)的关键组成部分。特别是对于销售云产品的SaaS公司来说。在购买此类产品之前,客户将寻求证据表明产品安全漏洞得到了持续管理。

尽管漏洞管理政策本身不能提供百分之百的保证,但仍被认为是必不可少的。任何需要确保供应商遵循适当漏洞管理实践的客户都会期望有一个这样的政策。

想要快速创建一个使用聊天机器人的漏洞管理政策吗?请点击以下链接购买我们出色的备忘单,快速开始构建!

政策基础

一个好的SaaS漏洞管理政策基于几个关键基本原则:范围、内容深度和结构。

范围

正如我们在SaaS ISMS快速入门中讨论的那样,ISO 27001标准允许在定义公司认证范围时享有一定的自由度。该标准允许自由指定哪些业务领域由ISMS控制所覆盖,哪些不包括在内。寻求获得认证的SaaS公司可以利用这种灵活性来定义一个高效实施的最小范围。

对于SaaS公司来说,这样的范畴应该仅涵盖在开发、维护和运营SaaS产品本身中的信息安全管理;而非整个公司。这样可持续地减少了为最小ISMS实施所需的政策、工具和流程的数量,而不影响获得认证的能力。

相同的概念可以应用于SaaS漏洞管理政策的范围。政策的范围应仅涵盖检测和修复影响a)您的SaaS产品内部软件和b)托管产品的任何基础设施的漏洞。其他任何内容(例如影响笔记本电脑的漏洞)都可以被排除在外。

内容的深度

政策应该提供关于您组织的漏洞管理流程的高层概述。不应包括有关漏洞管理实施方式的具体技术细节。这些细节需要通过单独的操作指南和标准记录。

然而,虽然不需要技术深度,您仍需要解释漏洞管理流程背后的整体方法。在依赖多个软件和基础架构层的SaaS产品的情况下,这并不容易做到。

幸运的是,像谷歌 Gemini 或 ChatGPT 这样的 AI 聊天机器人可以帮助我们撰写这样的政策。然而,请记住这些聊天机器人应主要用于加速撰写过程。避免依赖它们来撰写整个漏洞管理政策。在撰写 ISO 27001 政策时,聊天机器人必须正确使用,并了解其生成政策方面的一般局限性。

结构

虽然 AI 聊天机器人将加速您的写作,但您应该定义一个结构来建立一份强有力的政策文件。没有适当的结构,您的政策将无法成功地定义一种对员工、客户和审计员直观的漏洞管理方法。一个最小的漏洞管理结构应该始终包含以下部分:

- 第一部分:政策范围和目标

- 第二部分:漏洞管理方法

- 第三部分:漏洞管理实施要求

- 第四部分:漏洞管理修复要求

这种结构将帮助您建立一个简单而有效的漏洞管理政策。虽然缺少细节,但它将有效地概述推动产品漏洞管理的一般原则。此外,它将为工程师提供足够的实施指导,而又不会过于约束。

编写政策

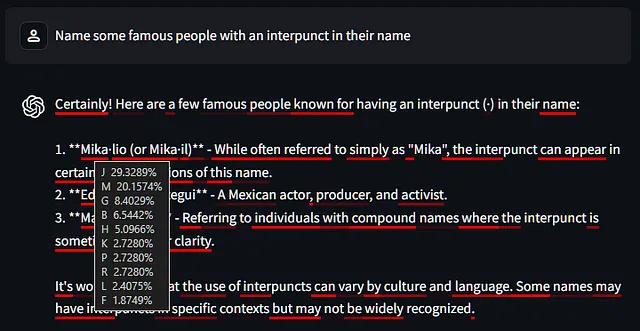

使用人工智能聊天机器人查询时要具有指导性。如果给予聊天机器人过多的自由,它们会完全自行制定政策。由此产生的文本将会过于模糊,不足以满足我们政策针对SaaS特定性质的要求。

更重要的是,该文本可能包含错误或遗漏,可能难以发现。如果给予完全的自由,聊天机器人将会迅速生成一个长篇政策,其中包含标准化的、但是无关紧要的内容,就像下面所示:

审计员将很难接受一个过于模糊的政策。将ISMS政策调整到您组织的背景中是确保审计员不会向您的团队提供过多反馈,或者更糟糕的是,确定会危及您的ISO认证的不符合之处。

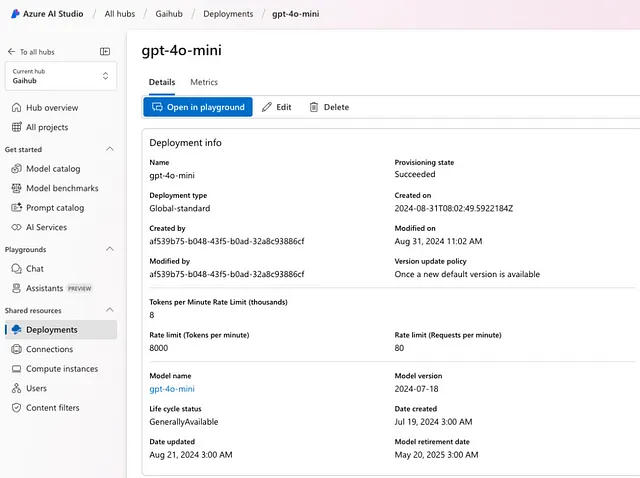

更重要的是,规范性查询允许您绕过聊天机器人的限制,例如ChatGPT免费计划中包含的处理限制。简单查询将被所有基本人工智能模型轻松解释,生成准确的内容。

请注意,与ChatGPT相比,Google Gemini对AI模型没有施加任何限制;至少目前是这样。无论使用什么工具,规范化的查询将由免费的AI模型更好处理,降低产生低质量内容的风险。

最后,在编写策略时,您必须小心,不要在聊天机器人提示窗口中引入敏感信息。策略中概述的漏洞管理方法将对攻击者太高级,无法利用。然而,关于解决时间表和漏洞管理工具的详细信息应手动添加到聊天机器人程序之外。

要编写政策骨架,请通过以下方式提示聊天机器人:

Create an empty ISO27001 vulnerability management policy that contains the following sections:

- scope and objectives

- vulnerability management approach

- vulnerability management implementation requirements

- vulnerability management remediation requirements

Keep each section empty.

请注意提示的规范性。它为聊天机器人留下了有限的解释空间,并减少了它可以创造的文本量。在使用人工智能编写ISMS政策时,您希望聊天机器人产生最少必要的文本。然后,您将逐渐通过后续查询添加更多内容和细节。

在为您的政策创建骨架之后,您应该添加一个表格来捕获关键的文档元数据,比如文档所有者、政策的信息分类级别、批准状态以及最后的审查和批准日期。

政策范围和目标

在这个部分,您将描述您的漏洞管理活动的边界。对于SaaS公司来说,重要的是描述漏洞管理活动仅适用于产品。您应该在三个小节中做到这一点:

- 范围:本节定义了政策的边界,明确了SaaS应用程序的覆盖范围。范围还应说明活动如何符合组织的安全目标。

- 目标:此部分概述了组织通过政策希望实现的具体目标。目标应该提供一个明确的目的,为其实施提供一个高层次的方向。

- 应用范围:本节概述了政策适用的对象,并明确了脆弱性管理的整体责任。

再次强调,聊天机器人可以用来编写每个部分。对于每一个提示,请确保清楚地概述你希望聊天机器人写什么,并避免编造文本。输出将更清晰、简洁,如下面链接中可见的ChatGPT示例。

以上查询仅仅是您需要编写以完成政策的众多示例之一。然而,查询结构可以被重复使用和调整以适应其他所有政策部分。

漏洞管理方法

方法部分是您脆弱性管理政策的核心。在这里,您可以用具体术语描述公司的面向SaaS的方法。要有效地做到这一点,您可以遵循一些简单的步骤:

- 首先,解释一下您的SaaS专注策略原则。在这里你可以很有创意,但请尽量保持高水平。至少,您的方法应该要求实施左移策略(例如将静态应用安全性测试嵌入到CI/CD发布流程中),以减少生产中的漏洞。然后,它应该描述漏洞扫描活动如何覆盖部署到生产环境中的SaaS资源。最后,用高水平的描述说明应覆盖的标准环境,并描述漏洞应如何根据特定的解决时间表来检测、报告和修复。

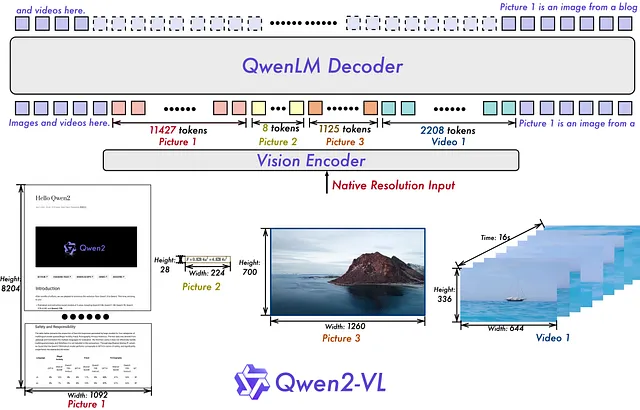

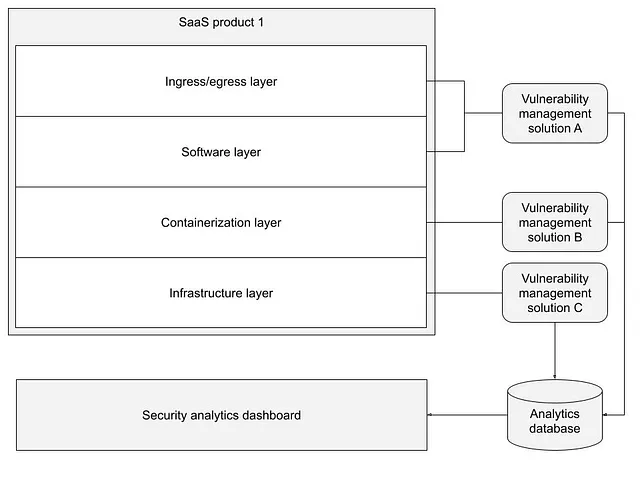

- 接下来,您需要帮助员工理解政策应该如何应用。使用“逻辑”结构描述您的SaaS产品。至少,每个SaaS产品应该被描述为由几个层次组成的系统。例如,您可以将您的产品描述为由出口/入口层、软件层、容器化层和基础设施层组成。通过这样做,该政策将为读者提供一个标准化的描述和理解,可跨越每个SaaS产品。

- 最后,描述预期为每个层定义的高级实施要求。至少,确保描述每个层应如何被专用工具扫描,同时定期进行扫描,以针对特定预期环境。

您可以将上述所有信息压缩成一个高层次的图表。严格来说,在高级政策中这并不是必要的。然而,这将进一步帮助读者了解整体漏洞管理方法,如下所示:

实施要求

在这个部分中,您需要为每个漏洞管理层定义实施要求。这里的目标不是定义详细的操作要求。相反,想法是为您的团队提供高层次的实施指导。

在前一部分的基础上,您的漏洞管理“逻辑”图中的每一层都应始终描述实施要求。

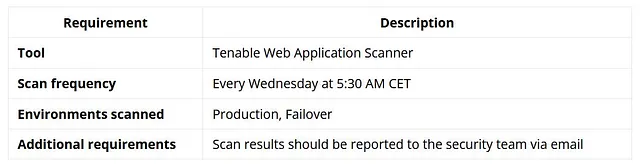

对于每个层次,您应该解释该层次范围内包括哪些内容。然后,您应提供一张表格,描述用于扫描相关层次的漏洞管理工具。最后,该表格应描述扫描频率和适用环境。

例如,假设您已经按照前一节中包含的图表构建了您的SaaS产品。您可以看到,您公司的SaaS产品被“逻辑地”描述为四层技术堆叠的一个分组。每一层都由专用漏洞管理解决方案保护,并向集中安全分析仪表板报告数据。

要描述基础设施层,您应该从介绍开始,解释a)该层是什么,以及b)如何从漏洞管理的角度保护它。然后,在介绍之后,您可以添加一个表格来描述高层次的实施要求,如下所示:

通过在SaaS产品的所有层面应用上述结构,您将为团队提供所有需求,而又不在政策中包含过多的细节。

整治要求

这是最简单的部分来写,但也是最难达成一致意见的。包括一个高水平的声明,指出漏洞必须根据规定的时间表进行修复。然后,您应该在一个简单的表格中遵循这些,列出每个漏洞严重程度级别的修复时间表。请注意,这些应该以天为单位进行量化。您还应该指定周末是否包含在总计中。

难点在于就安全和产品/工程团队之间的共同整改时间表达成一致意见。在撰写本部分之前,您应确保获得工程团队的必要认可。让这些团队定义时间表。他们将感激这种灵活性,更愿意满足安全要求。

避免在未征求利益相关者意见的情况下单方面强制实施这些指标。实施政策后,通过按严重程度分解的平均解决时间监测纠正表现。然后,定期与工程经理会面,决定是否应该适度加紧或放宽纠正时间。

最后步骤

一旦政策被撰写完成,请将其存储在您的ISMS政策管理或文档存储库中。借助简单提示,聊天机器人可以将您的政策转换为任何所需的文档格式,如下所示:

最终的政策将紧凑而精确。它将根据您的SaaS公司的背景量身定制,并将受审计人员所接受。一旦添加到您的ISMS中,您应该确定任何额外的指导以提供给您的团队所有实施细节(即实施架构,操作指南等)。避免将这些额外文件存储在ISMS中。而是将它们存储在您的安全wiki中。

最后,在您定义低级别实施要求时,请鼓励您的团队采用GRC工程方法。如果可能的话,找出在每个SaaS产品层面上自动化漏洞管理控制检查的机会。然后,在早期实施阶段解决这些自动化机会。这将帮助您的团队在未来节省宝贵的精力和人工工作。