掌握威胁狩猎的艺术!

现在,组织面临着无休止的网络威胁。传统的安全措施,比如防火墙和防病毒软件,已经不足以应对越来越复杂和多变的攻击了。这时,威胁猎杀就应运而生。通过主动寻找网络中的威胁,组织可以预先识别并消除潜在的风险,从而避免不可逆转的损失。在本博客文章中,我们将从零开始探讨威胁猎杀概念,让你成为数字堡垒的有力卫士。

理解威胁狩猎:威胁狩猎是一种积极的安全方法,涉及在网络中积极搜索威胁和入侵。与依赖预定义规则和标记的传统安全措施不同,威胁狩猎涉及对异常事件进行连续和迭代的调查,监视网络活动和分析妥协的指标(IOCs)。这种方法使组织能够在网络犯罪分子前进一步并识别以前未检测到的威胁。

基本工具和技术:

- 日志分析:集中的日志管理解决方案,例如Elasticsearch或Splunk,使您能够从各种来源收集和分析日志,包括防火墙、入侵检测系统和终端保护。通过监视日志,您可以检测到可疑活动并确定潜在的安全漏洞。

- 端点监控:端点检测和响应(EDR)解决方案,如CrowdStrike或Carbon Black,为端点提供实时可见性。它们可帮助识别恶意行为,检测异常活动,并能快速响应潜在威胁。

- 威胁情报:利用外部威胁情报来源,如开放性威胁交换(OTX)或VirusTotal,可以提供有关新兴威胁、恶意IP地址和妥协指标的最新信息。将威胁情报源整合到您的安全基础设施中,可增强您检测和缓解威胁的能力。

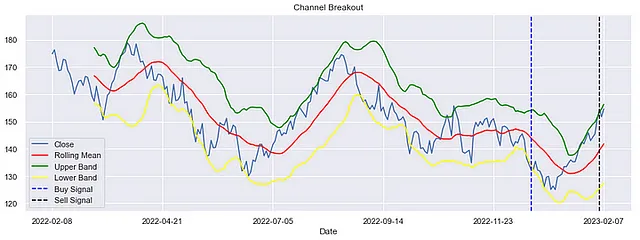

- 网络流量分析:网络流量分析工具,例如Zeek(前Bro)或Suricata,允许您监视和分析网络流量模式。通过检查网络流、数据包捕获和协议异常,您可以识别到潜在威胁或未经授权的访问尝试。

查询和威胁指示符(IOCs):

查询示例1:搜索最近24小时内特定用户帐户的登录失败尝试。

source="auth.log" event_type=failed_login AND user="example_user" earliest=-24h查询示例2:查找与恶意软件或网络钓鱼活动相关的可疑域名的DNS请求。

source="dns.log" query IN ("malicious-domain.com", "phishing-domain.org")IOC 示例:威胁指标(IOC)——已知恶意 IP 地址:

IP: 123.45.67.89有影响力的案例研究:

目标公司数据泄露:2013年目标公司遭受的数据泄露事件对全球组织来说是一个警示。如果采用威胁狩猎技术,很可能可以预防这次大规模的数据泄露,因为网络日志中有早期预警信号。实施威胁狩猎技术可以帮助组织避免声誉损失、经济损失和客户的不信任。

SolarWinds供应链攻击:2020年发现的SolarWinds攻击展示了威胁狩猎在揭示高度复杂和隐蔽威胁方面的重要性。积极的威胁狩猎技术,结合严格的网络监控,对于识别和减轻此类高级攻击至关重要。

本文介绍的是威胁猎杀,不是在当今网络安全景观中的奢侈品,而是必需品。通过采用积极主动的方式来识别网络内部的威胁,可以有效地巩固数字堡垒,赢得网络犯罪分子之前。充分利用本文中介绍的必要工具、技术、查询和妥协指标。

发现本文对您有帮助吗?请通过为其鼓掌(次数不限)、留言以及关注获取更多深入的内容来表达您的感激之情!